技术改变命运

分类: 网络与安全

2020-07-02 00:13:57

声明:谢绝一切形式的转载

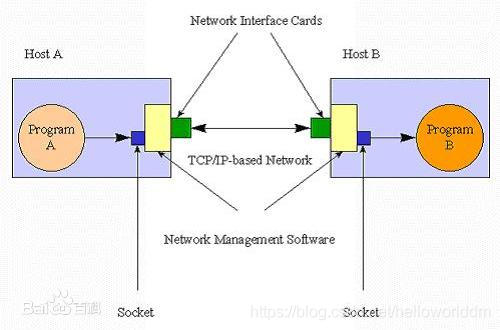

socket起源于Unix,而Unix/Linux基本哲学之一就是“一切皆文件”,都可以用“打开open –> 读写write/read –> 关闭close”模式来操作。Socket就是该模式的一个实现, socket即是一种特殊的文件,一些socket函数就是对其进行的操作(读/写IO、打开、关闭). 说白了Socket是应用层与TCP/IP协议族通信的中间软件抽象层,它是一组接口。在设计模式中,Socket其实就是一个门面模式,它把复杂的TCP/IP协议族隐藏在Socket接口后面,对用户来说,一组简单的接口就是全部,让Socket去组织数据,以符合指定的协议。

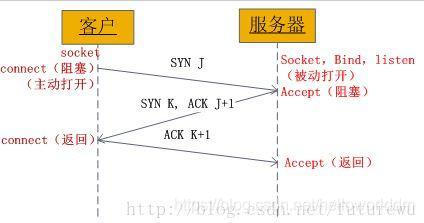

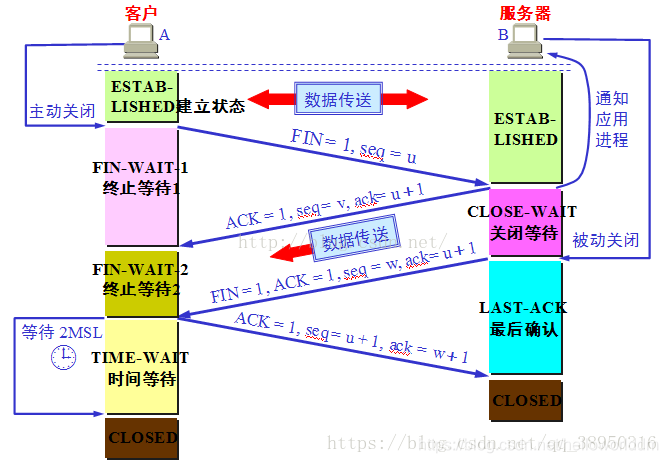

tcp的三次握手如下所示。

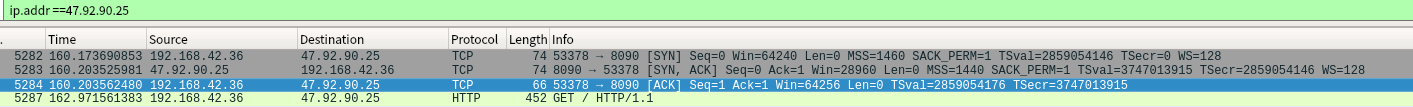

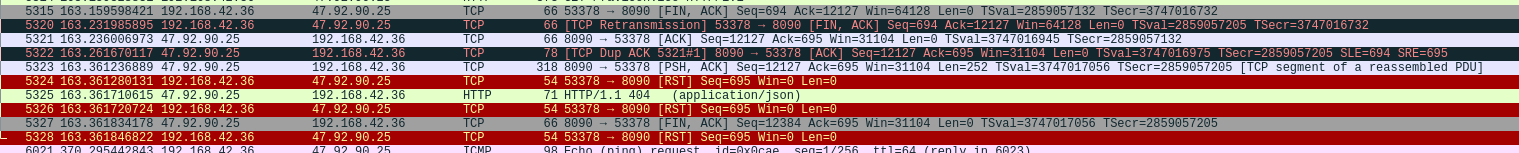

个人认为,涉及到tcp/ip原理讲解的,空讲理论略显不足,甚至有点"耍流氓"的感觉。"三次握手,四次挥手"这种理论书本中讲述的很清楚了,下面以WireShark工具见证一下这个理论。

三次握手

通过上面可以看出三次握手的流程

通过上面可以看出三次握手的流程

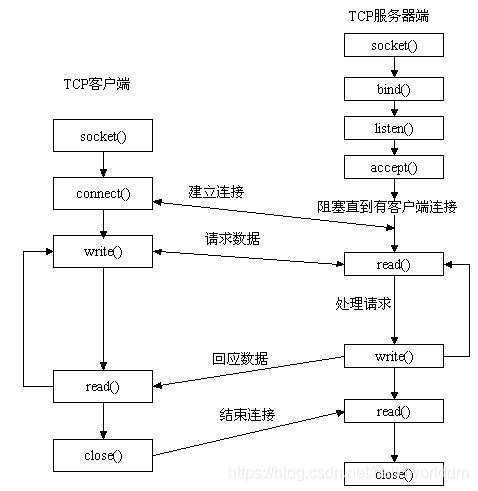

使用socket编程用到的函数和基本流程如下:  注意:还有两个函数send和recieve。这两个函数比较容易望文生义,认为是send把数据发送出去。其实不是这样子的,只有当send把socket的发送缓冲区填满的时候数据才进行发送,通过TCP/IP协议进行发送。进行数据传输的是协议。

注意:还有两个函数send和recieve。这两个函数比较容易望文生义,认为是send把数据发送出去。其实不是这样子的,只有当send把socket的发送缓冲区填满的时候数据才进行发送,通过TCP/IP协议进行发送。进行数据传输的是协议。

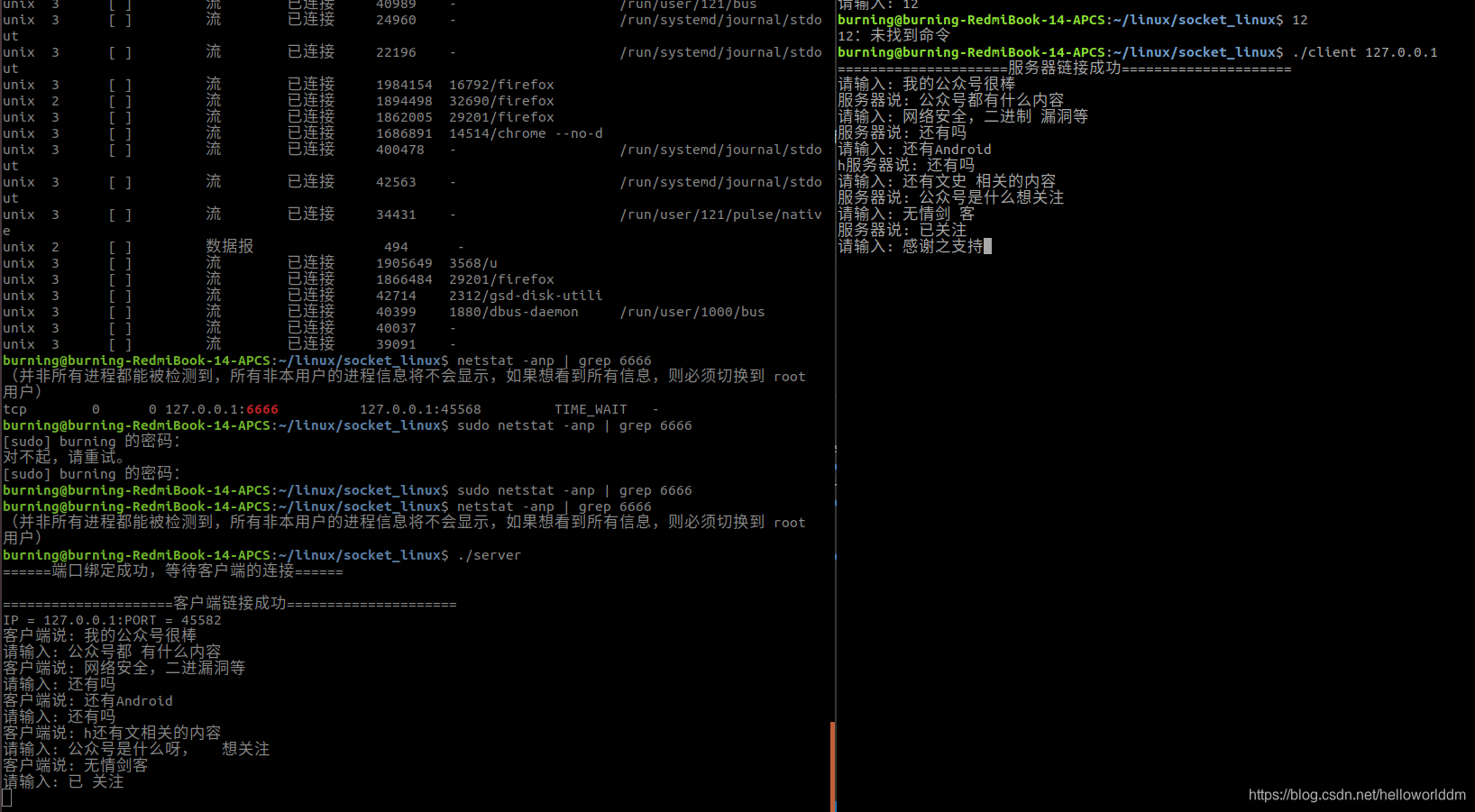

前面的理论知识还是很有必要了解的。之后开发程序就简单多了。先看以下效果:

- /*************************************************************************

- > File Name: ser.c

- > Author: 无情剑客

- > Mail: 2250911301@qq.com

- > Created Time: 2020年7月1日21时43分10秒

- ************************************************************************/

- #include

- #include

- #include

- #include

- #include

- #include

- #include

- #include

- #define PORT 6666

- #define BACKLOG 10

- #define MAXDATASIZE 2048

- int main(int argc, char *argv[])

- {

- int listenfd;

- //创建一个socket描述符,此描述符仅是本主机上的一个普通文件描述符而已

- listenfd = socket(AF_INET, SOCK_STREAM, 0);

- //定义一个结构体变量servaddr,用来记录给定的IP和port信息,为bind函数做准备

- struct sockaddr_in serveraddr;

- bzero(&serveraddr, sizeof(serveraddr));

- serveraddr.sin_family = AF_INET;

- serveraddr.sin_port = htons(PORT); //把端口转化为网络字节序,即大端模式

- serveraddr.sin_addr.s_addr = INADDR_ANY;

- //把“本地含义的描述符”绑定到一个IP和Port上,此时这个socket才具备对外连接的能力

- bind(listenfd, (struct sockaddr*)&serveraddr, sizeof(serveraddr));

- //创建一个监听队列,用来保存用户的请求连接信息(ip、port、protocol)

- listen(listenfd, BACKLOG);

- printf("======端口绑定成功,等待客户端的连接======\n");

- //让操作系统回填client的连接信息(ip、port、protocol)

- struct sockaddr_in peeraddr;

- socklen_t peer_len = sizeof(peeraddr);

- int connfd;

- while(1)

- {

- //accept函数从listen函数维护的监听队列里取一个客户连接请求处理

- connfd = accept(listenfd, (struct sockaddr*)&peeraddr, &peer_len);

- printf("\n=====================客户端链接成功=====================\n");

- printf("IP = %s:PORT = %d\n", inet_ntoa(peeraddr.sin_addr), ntohs(peeraddr.sin_port));

- char buf[MAXDATASIZE];

- while(1)

- {

- memset(buf, '\0', MAXDATASIZE/sizeof (char));

- int recv_length = recv(connfd, buf, MAXDATASIZE/sizeof (char), 0);

- if(recv_length == 0)

- {

- printf("客户端已经关闭!\n");

- break;

- }

- char vul_buffer[64] ;

- strcpy(vul_buffer,buf);

- printf("客户端说: ");

- fputs(vul_buffer, stdout);

- memset(buf, '\0', MAXDATASIZE/sizeof (char));

- printf("请输入: ");

- fgets(buf, sizeof(buf), stdin);

- send(connfd, buf, recv_length, 0);

- }

- close(connfd);

- close(listenfd);

- return 0;

- }

- }

这里使用了strcpy这个危险函数,后续文章会针对这个漏洞进行攻击。

- /*************************************************************************

- > File Name: client.c

- > Author: 无情剑客

- > Mail: 2250911301@qq.com

- > Created Time: 2020年07月01日 星期三 21时44分37秒

- ************************************************************************/

- #include

- #include

- #include

- #include

- #include

- #include

- #include

- #define PORT 6666

- #define MAXDATASIZE 2048

- int main(int argc, char *argv[])

- {

- if(argc != 2)

- {

- fprintf(stderr, "请您输入ip地址!\n");

- exit(1);

- }

- int sockfd;

- sockfd = socket(AF_INET, SOCK_STREAM, 0);

- const char *server_ip = argv[1]; //从命令行获取输入的ip地址,此处没有对ip地址进行检验

- struct sockaddr_in serveraddr;

- bzero(&serveraddr, sizeof(serveraddr));

- serveraddr.sin_family = AF_INET;

- serveraddr.sin_port = htons(PORT);

- inet_pton(AF_INET, server_ip, &serveraddr.sin_addr);

- connect(sockfd, (struct sockaddr*)&serveraddr, sizeof(serveraddr));

- printf("=====================服务器链接成功=====================\n");

- char buf[MAXDATASIZE];

- memset(buf, 0 , sizeof(buf));

- printf("请输入: ");

- while(fgets(buf, sizeof(buf), stdin) != NULL && (strcmp(buf, "quit")))

- {

- send(sockfd, buf, sizeof(buf), 0);

- memset(buf, 0, sizeof(buf));

- recv(sockfd, buf, sizeof(buf), 0);

- printf("服务器说: ");

- fputs(buf, stdout);

- memset(buf, 0, sizeof(buf));

- printf("请输入: ");

- }

- printf("客户端将要被关闭,下次再见\n");

- close(sockfd);

- return 0;

- }

使用如下命令进行编译

- gcc -o client client.c && gcc -o server server.c

更多网络安全,欢迎关注我的公众号:无情剑客