分类: 信息化

2018-07-27 16:44:57

安在新媒体12月7日北京讯 安防从来都是一件攻守力量对比悬殊的事。敌众我寡,敌暗我明,因此利用威胁情报来实现自动化的防御以及信息的共享才是未来网络安全的愿景。那么,自2015年中国出现第一家专注于威胁情报的创业公司开始,威胁情报产生了哪些演变?情报驱动的安全智能化又应该遵循什么样的路径?本文为微步在线创始人薛锋在11月29日首届网络安全分析和威胁情报大会上的演讲,公众号“安全威胁情报”根据本次演讲速记整理,有修订。

今天在这里,我想跟大家谈一下我自己以及微步在线对于威胁情报发展历程与安全智能化的理解,刚才CNCERT的严主任还有金主席都反复提到了威胁情报跟自动化之间的关系,所以我今天会主要谈一谈威胁情报在自动化、智能化等方面的应用。

首先想跟大家分享一些我们在安全攻防上的认识,我们认为,安全攻防这件事实在是不够公平。

从时间的角度来讲,左边是攻方也就是坏人拥有的时间,右边是守方也就是我们在座的各位好人的时间,攻守是一场好人与坏人之间的博弈。

从时间上来讲,坏人的时间往往比我们的时间还要充裕,因为好人都很忙,坏人却可以专注做坏事。另外从应急响应的角度来讲,类似于电影《拆弹部队》中的场景,往往你开始响应的时候,敌人的时间表已经掐相响了。所以在攻防对抗的过程中,我们这些好人从一开始,就处于时间上的不利位置。

另外一点是工具和资源上。左边还是坏人,我们可以看到,其实坏人的资源比我们好人更多。

在座各位中应该有安全行业从业十年甚至二十年的同行,可以想一下,二十年前我们有什么工具,今天我们有什么工具?

答案是,在这二十年之间,我们好人的工具并没有很大的改善,但是坏人手上的东西在这些年发生了很大的变化,增长非常快。

我觉得,一方面是因为好人花钱去买工具,老板会问投入产出比,我们很难回答,因为我们是在防止损失。

坏人就不一样,他买一个工具就可以抢银行,这个投入产出比就非常容易计算。

大家都知道今年5月份WannaCry的事,据网上说,攻击代码是俄罗斯人偷窃的美国NSA的代码,最后朝鲜人用这段漏洞攻击。受害最严重的是谁?

是我们中国。

所以这就是一个很奇葩的现象:据说朝鲜人用俄罗斯人偷来的美国人的工具把中国人全部扫了一圈,这里面攻防双方在工具和资源上也是完全不对等的。

从人数上看就更不对等。在座的各位可以数一下自己安全团队的人数,一个企业的安全团队如果超过十个人,在国内就算是比较大的安全团队,很多公司,即便是很重视安全的公司,安全团队也就是两三个人、四五个人,个位数是比较常见的。

但作为一个企业来说,想搞你的远远不止十个,几十个,几百个人,在人数上我们也完全不对等。而且,我们这些安全的人自己每个人自扫门前雪,但是在坏人是会流窜的,搞完你就去搞别人。所以对于每个企业来说,可能想攻击你的人数甚至是几百人,甚至更多,所以就有巨大的人力上的不对称。

敌人的自动化程度非常高,而且数量非常多,我们可能只有靠几位大牛、大师,两个手各拿一个乒乓球拍跟他们去对抗,这怎么打得过?而且对于敌人来说,机器可以加的更多,因此,我们在各方面都是不对等的。

另外还有一点是,我们发现企业买了各种各样的工具,但是往往事件发生的时候,企业会发现有一些非常必要的东西其实并没有用起来。如果你把自己的企业比做一个智慧城市,要上安保设施就必须装摄像头。

因为边界做得再好,但是城市里一个摄像头都没有装,那么发生任何事件对我们来说都是盲点。所以边界已经不是我们的问题了,敌人进来之后你如果没有发现的能力,其实我们很多工作是没有办法开展的。

最大的挑战其实是很多时候我们其实不知道我们在跟谁在博弈,不知道我们的对手是谁,所以很多时候我们企业跟对手的博弈就有点像跟空气在博弈一样。

一台机器中招了,就把它当一个普通的病毒格式化就完了,但是我们并不知道对手要干什么。如果不掌握对手的信息,对我们来说对手就是一种蒙面的状态,敌暗我明,非常不利。

所以总结起来,安全攻防的对抗就是八个字:敌众我寡,敌暗我明。在整个对抗之中我们其实处在非常不利的地位,这也是为什么大家其实都已经意识到了安全自动化、情报共享才是未来的大方向,这个愿景非常好。

回到我刚才提过的一个问题,大家可以反思一下,我2000年左右开始从事这个行业的时候,我们那时候的装备有IPS、防火墙、IDS,后来出现了WAF,到现在我们手上的装备是什么样的装备,进步和进化体现在什么地方。

现在我想跟大家分享一下威胁情报的演变和我对此的想法。我们为什么在2015年想到了做威胁情报这件事?

一个很大的原因是,安全的问题归根结底是一个数据问题,而且很多时候是一个大数据的问题,那么大数据的问题要怎么解决?

解决方法就是,用一个小数据来点亮你收集的大数据。小数据是什么呢,威胁情报就是点亮你海量日志的那个小数据。

另外终于有了一个对我们有利的点,那就是云计算。

有了云计算之后,在攻防中我们可以大量采集流量,采集日志,做分析,这一点坏人是没办法干涉的,就好像我们在街上装了那么多摄像头,小偷没办法擦除我们摄像头里的信息,甚至他在昨天没有干坏事经过这条路被拍下来,这个图像我们也可以存储,这是网络防御方第一次比攻方更有利。

所以我们2015年的时候做了最早的产品叫VirusBook,做对事件的分析、对黑客数据的分析、做关联的分析,这是我们最早想解决的问题和出发点,因为我们发现大家在事件发生的时候没有地方去查到和事件相关的信息,大家需要一个专业的平台,所以这是我们开始的一个起点。

今天我们能看到一个数据:40%的美国的受调查的企业在用情报,也有20%未来一两年打算用,还有30%可能暂时不打算用,这30%为什么不打算用?

多半的原因是你的产品不够成熟,直接给客户情报数据客户没法用。从2016年到今年,我们看到了威胁情报落地的多种不同形式,最显著的就是跟SOC的结合。

SOC在运营过程中其实是有很多坑的, 会出现很多的问题,导致甲方鲜有成功案例。为什么国内有很多SOC项目会失败?

是因为我们大部分规划的SOC都是输入导向的,不是结果导向的,建SOC之后先疯狂收几百种、上千种数据,结果收来之后发现根本没用。但是现在威胁情报结合SOC,安全人员就可以考虑为什么收这个日志,收完以后有什么帮助,这样既省钱又省时间。其他的应用比如利用威胁情报监控整个网络安全状况,也有基于端的EDR监控,比如我在终端上装一个探针或者传感器,把主要行为收集完做关联分析。我们的两条产品线威胁情报平台(TIP)和威胁情报管理平台(TIM)就是为了解决只是给用户数据,用户用不了的问题,包括用户这边没有专业人员是不是就不能用的问题。

在应急响应方面,很重要的环节就是跟各类安全设备的联动,包括Firewall也好、WAF也好,我们其实都和这些设备开通了各种各样的API,可以自动化调用,这是当前去年、今年,包括前半年可能大家主流的应用方向。我们认为2018年以及未来在安全智能化上有很长一段话可以走,所以接下来,我将谈一下我们对智能化的理解。

我拿亚马逊的智能音箱Echo打一个比方。音箱本来在家里面是一个比较次要的位置,都没有电视机重要,为什么这么多企业争先恐后的推音箱?

因为过去音箱就是一个播放器,但是现在音箱变成一个最好的人机交互的界面,比如说你可以跟音箱讲帮我开一下灯/把空调往上再调两度等。所以在家庭这个场景下,这种情报的来源其实是我们人类需求和我们的大脑,我想到了要开灯,这就是一条情报。

安全的场景要更为复杂,每个企业里面都有十几个甚至几十个厂家的几百台设备,比如有20台A厂商的防火墙,20台B厂商的防火墙,如果要做操作,需要在每一个操作界面上做修改配置,这其实是一个非常烦琐冗余的过程,这一点肯定会改变。如果我们有需求,做产品的厂商一定会想办法满足大家的愿望,因为这是一个大势所趋。

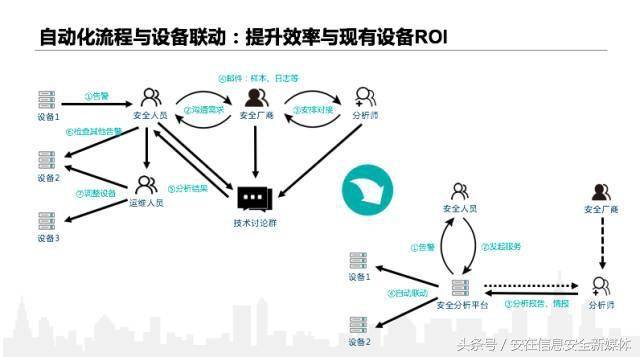

我给大家看一个案例,这个案例在实际场景中经常发生,我现在把它抽样出来。

在我们协助用户作分析的时候常常如PPT左上角显示,整个流程完成需要很长的时间,因为其中有很多的人参与沟通,有很多的设备要管理和操作。所以这个过程其实是非常慢、复杂而且容易出错的

在一个理想环境下,我们可以简化成只要三步,我们在客户端部署了相应的设备或者安全分析平台或者其他情报平台之后,客户这边看见报警以后,能够自动在情报平台里客户点击发起服务传到情报厂商平台,这边这个平台可以自动调用WAF的接口或者防火墙的接口,整个过程可能在一个小时之内或者30分钟之内就可以完成,一是实现了自动化,二是对原来企业购买设备的利用率和使用效果都起到了很强的提升作用,威胁情报不是来替代你现在买的防火墙、SOC或者其他产品,而是提升它们的效率。

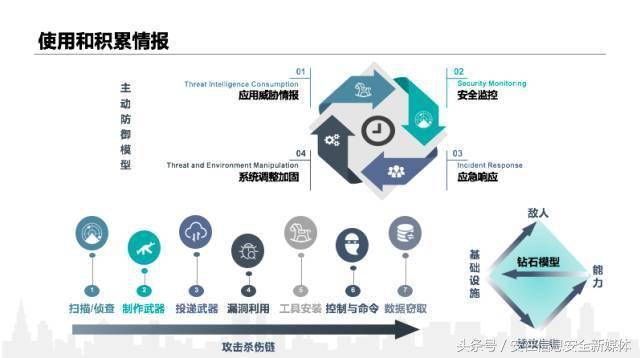

另外我想稍微谈一下情报在企业里面使用的过程还有生产的过程。上面的工具叫做主动防御模型,下面这两个工具左边叫做情报积累,右边是钻石模型。

主动防御,讲的是一个企业怎么用情报主动发现对我们造成危害的攻击,比如获取情报、理解情报,把情报用在安全监控的措施里;比如说网络流量的监控、日志的监控、终端的监控,通过这些流量的分析和情报应用过程,这里面包括了简单的IOC,包括了基于异常行为关联分析各种各样的结果。在发现问题之后,就触发了第三个阶段,叫应急响应,在处理过程中,情报应该给你提供一些比较有价值的信息,应该告诉客户有什么问题,这样的话客户确认这个事情他要不要去处理。最后一个阶段就是系统加固和调整的阶段,有一些是木马清掉就好了,但是还是有很大一部分的攻击不是木马,有可能是系统有漏洞或者是配置问题。

所以根据情报从应用情报、消化情报、响应,到最后调整这个系统,其实是一个很好的主动发现企业被攻击状况并作出调整的机会。

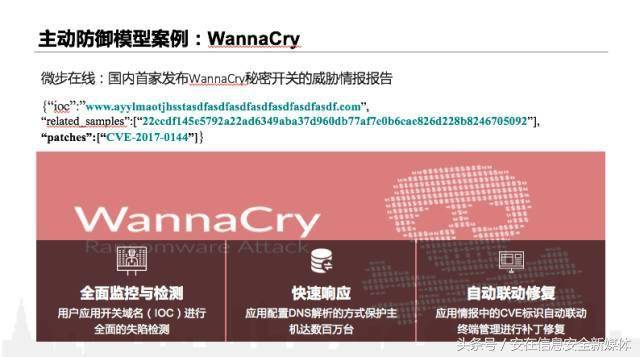

我用WannaCry事件来举例。我们对WannaCry的防护分几个阶段,第一个阶段拿到WannaCry这样一个域名IOC情报之后,不管在防火墙还是日志里面,去看凡是请求和解析这个域名的,基本上你的编辑器就中了WannaCry,所以这是一个很好的检测机制。第二个阶段在WannaCry里面有一个非常别致的东西,我们发现这个域名可以被用来做开关,这个开关一旦内网设置了域名的解析之后,哪怕这台机器没打补丁,哪怕被WannaCry攻击了,也可以让这台机器免疫。

我们在13号发布开关之后国内应该有很多大型的企业的终端其实在内网用了这样的措施,很多主机避免被感染,所以这样一个缓解的措施对这次WannaCry的爆发起到了非常大的抑制作用。

最后一个阶段叫自动联动修复,这是一个还没有显得比较美好的愿景,但是我们有些客户现在已经开始尝试了,比如用一些国外自动化运维软件可以打补丁,如果他的网页里面检测到了中了WannaCry,我可以告诉他中了哪个漏斗需要打补丁的话,他就可以马上打补丁。

可以出现比较理想的状况是,他发现自己被攻击了,知道他要打补丁,我们系统会连接第三方软件可以把补丁打上,这是一个对于刚才前面主动防御模型的一个非常完美的例子。

情报积累,除了买第三方安全公司的情报,或者其他单位的情报之外,大家应该非常关注跟自身直接相关的情报,因为这些情报跟我们相关性最强可能也最有价值。

这两个模型大家应该接触过,左边这个分了七步,从扫描侦查做武器,投敌武器到最后数据窃取。右边的钻石模型,可以在每一次攻击里面分析到敌人是谁、有什么能力、手里有什么基础设施和工具等信息。

有一个非常简单而常见的例子:有一个攻击者寻找公司财务人员的联系方式,然后写了一封邮件,附件是带漏洞的文档,然后搜到财务人员的email,然后购买office漏洞的木马,然后发送仿冒财务邮件,财务人员点击打开,漏洞利用成功,然后漏洞利用成功之后第五步就会安装木马,真正实现第六步多控制与命令,第七步就达成目的了,这是一个可以把黑客对你的每一次攻击几乎可以拆解为七步,这样方便理解。

如果我们用右边钻石模型来看的话,我们会发现你作为被攻击者发现有木马攻击你了,黑客制作恶意文档,在运营的解析日志里面IP里面会发现你曾经访问过黑客的服务器,或者企业里面其他的笔记本服务器其实连过这个黑客,然后通过黑客的域名可以看到了别人发送的信息,当然这是一个非常简化的理想的模型,但是这个钻石模型能够帮助我们去梳理一下这次攻击敌人是什么,敌人有什么能力,敌人想干什么,这些都非常重要,如果你只是简单把它当一个病毒或者木马,这次分析对我们来说价值不明显。

为什么说应急响应会给企业网络安全团队带来很好的机会?如果你能在很短的时间内发现你被攻击并能能快速响应,那么攻击者不仅无法偷走你的信息,你能够快速堵上这个漏洞,你还有机会了解这个敌人是谁、他想干什么。

可能在座的很多企业到今天为止可能并不一定非常了解那几个或者几十个想攻你的人到底都是什么人,到底都想干什么事情,他在那,他是什么组织,我们大部分时间没有机会跟他们过手。当然这个过程中其实也带来一些挑战,比如你怎么管理你想积累的情报,这些情报我们会积累在什么地方,还是怎么管理起来。

另外黑客你跟他交手一次之后,你发现他的一些工具、IP、木马、身份,但是他会不断地变化,会有新的工具,新的IP,新的木马,新的身份,所以其实长期跟踪就变得非常重要。

最后我想分享一下微步在线的情况。我们成立到现在大概两年半的时间,总计融资了1个多亿,今年完成了B轮的融资,领投的几方包括北极光、如山还有高瓴资本,高瓴资本过去的投资多半都在2C的领域,在2B领域我们是为数不多的企业之一。

人员上我们从最开始的几个人十几个人到现在有70人左右的团队,团队成员主要来自一些安全经验非常丰富的,包括亚马逊、微软、BAT、美团、京东等公司,研发实力也比较强。从市场的角度,我们应该是国内唯一入选Gartner威胁情报市场指南的公司,这也算是市场对我们的一个认可。

客户方面,我们也服务了大概国内两三百家企业,包括其中四五十家是我们付费的客户,主要集中在金融、能源、互联网还有政府行业。另外我们在今年的9月份也入选了全球网络安全500强。

这是我们产品上的分布情况,情报公司的产品化的能力其实是非常重要的,只提供数据或IOC其实无法解决客户最大的问题。

我们在早期的时候从威胁情报的社区开始,从早期的查询平台现在演变成国内最大的威胁情报平台,每天用户给我们提交的情报大概在二三十万条,这个平台每天活跃的用户大概几千人,这也是一个很好的威胁情报设施,大家可以去上面查询共享。

另外我们有国内最大的免费沙箱系统,这个系统不管是在线网页的上传还是API都是免费的。我们也有自己的基于人工智能和大数据关联数据的追踪溯源的平台,大量的数据通过API衔接,我们在里面开放了大量的几十个各种各样的API,这个在我们网站上都可以看见,跟大家对接。

另外我们还开发了可以落地的在企业安装的平台比如TIP和TIM,我们把微步的情报能力都放在平台里面去,这些平台很大程度上可以解决刚才说的多元情报的管理跟设备之间的联动,也就是所谓的智能化。

另外我简单介绍一下我们建立的黑客画像系统。

我们同时追踪国内和国外大概一两百个各种各样的黑客攻击的团伙,我们对这些团伙进行了画像,有点像百度百科或者维基百科,可以看到里面有大量的对黑客的描述,而且更重要的是,我们在自动跟踪这些团伙的信息,因为我们有大量的模型找到这些黑客,比如说曾经黑过你的一个黑客明天又搞了一个新木马,后天又搞了一个新IP,这个很大程度上都离不开我们的监控,我们会自动推送给你们。

最最重要的是,我们总部在北京,我们也在上海和深圳有分公司,我们非常欢迎对威胁情报,对安全分析有兴趣的同仁们,也非常需要对威胁情报,安全智能化,安全自动化对这个方向感兴趣的朋友,欢迎大家跟我们共举大业。

引用丘吉尔的一句话,我们觉得威胁情报整个应用其实才刚刚开始,虽然在国外可能有四五年,在国内也有两年多的时间,但是这其实刚刚只是一个开端,顶多顶多算是开端的一个结束,所以其实我们要走的路还有很长,希望微步在线能够和大家一起,通过和大家的交流包括在服务大家的过程中,不断地优化推进,而且和大家一起推动威胁情报在国内的发展,谢谢大家!